http://adf.ly/fVUIy

Showing posts with label modul kuliah TI. Show all posts

Showing posts with label modul kuliah TI. Show all posts

Wednesday, March 12, 2014

Saturday, January 25, 2014

Makalah pengolahan citra dengan OCTAVE

Pengertian Pengolahan Citra Digital

Secara umum, istilah pengolahan citra digital menyatakan “pemrosesan gambar berdimensi-dua melalui komputer digital” (Jain, 1989). Menurut Efford (2000), pengolahan citra adalah istilah umum untuk berbagai teknik yang keberadaannya untuk memanipulasi dan memodifikasi citra dengan berbagai cara. Foto adalah contoh gambar berdimensi dua yang bisa diolah dengan mudah. Setiap foto dalam bentuk citra digital (misalnya berasal dari kamera digital) dapat diolah melalui perangkat-lunak tertentu.

Prinsip Dasar dalam Pengolahan Citra

Aplikasi-aplikasi pada umumnya menggunakan prinsip dasar dalam pengolahan citra seperti peningkatan kecerahan dan kontras, penghilangan derau pada citra, dan pencarian bentuk objek

Makalah lengkapnya dapat di download disini

Secara umum, istilah pengolahan citra digital menyatakan “pemrosesan gambar berdimensi-dua melalui komputer digital” (Jain, 1989). Menurut Efford (2000), pengolahan citra adalah istilah umum untuk berbagai teknik yang keberadaannya untuk memanipulasi dan memodifikasi citra dengan berbagai cara. Foto adalah contoh gambar berdimensi dua yang bisa diolah dengan mudah. Setiap foto dalam bentuk citra digital (misalnya berasal dari kamera digital) dapat diolah melalui perangkat-lunak tertentu.

Prinsip Dasar dalam Pengolahan Citra

Aplikasi-aplikasi pada umumnya menggunakan prinsip dasar dalam pengolahan citra seperti peningkatan kecerahan dan kontras, penghilangan derau pada citra, dan pencarian bentuk objek

Makalah lengkapnya dapat di download disini

Posted by

servercinta

at

10:03 AM

Labels:

MAKALAH,

modul kuliah TI,

octave

Makalah Smurf Attack(doc)

Membanjiri router dengan paaket permintaan echo internet control. IP yang dituju adalah alamat broadcast jaringan yang mengirimkan permintaan ICMP echo ke semua mesin di jaringan. Jika ada banyak host maka akan terjadi trafik ICMP echo response dan permintaan dalam jumlah yang sangat besar.

Cara mengatasinya dengan memasang upstream firewall di hulu yang diset untuk memfilter ICMP echo atau membatasi trafik echo agar presentasinya kecil dibandingkan trafik jaringan secara keseluruhan.

download makalah lengkapnya disini

tunggu beberapa saat klik skip untuk menuju halaman download

Posted by

servercinta

at

9:30 AM

Labels:

keamanan jaringan,

modul kuliah TI,

smurf attack

Friday, May 24, 2013

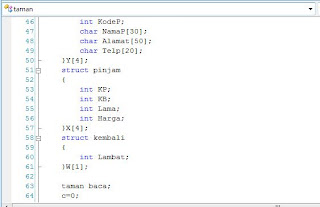

Program VB.Net 2008 dengan Database Acces 2007

Karena sibuk otak-atik VB.NET 2008 dengan database MS.Acces 2007 yang hampir pusing dibikinnya.

Database (DBMS) saya gunakan Ms.Acces 2007 (extension .accdb). Berikut saya share dech programnya. Programnya bertemakan data karyawan pada suatu perusahaan.

Program data karyawan dengan database Ms Acces

Download program disini

Posted by

servercinta

at

8:26 PM

Tuesday, April 23, 2013

Kerangka Kerja dan Paradigma Interaksi - Interaksi Manusia Komputer

Kerangka Kerja dan Paradigma Interaksi

nKerangka Kerja

Definisi:

nsebuah struktur yang digunakan untuk mengkonseptualisasikan suatu sistem

nkerangka-kerja yang dapat digunakan untuk memahami cara manusia berinteraksi dengan komputer.

nUntuk menyusunproses perancangan

nUntuk mengidentifikasi bagian rancangan yang bermasalah

nDapat mengkonseptualisasikan ruang persoalan secara menyeluruh

Siklus Tindakan, Eksekusi & Evaluasi

nGol: kejadianyang diinginkanolehpengguna

nEksekusi: melakukan eksekusi atas suatu tindakan dalam dunia nyata

nDunianyata: tempatdimanapenggunadapatmengeksekusi suatu tindakan dengan cara memanipulasi suatu obyek

nEvaluasi:

nvalidasi atas suatu tindakan

nmembandingkan hasil yang diperoleh dengan gol

download materi lwngkapnya disini

http://adf.ly/NW8UG

download materi lwngkapnya disini

http://adf.ly/NW8UG

Posted by

servercinta

at

12:06 AM

Monday, April 22, 2013

PANCA INDRA- interaksi manusia komputer

žPANCA INDRA

žPenglihatan

žPenglihatan atau mata merupakan salah satu panca indera manusia yang paling berharga.

žDengan penglihatan yang baik kita dapat menikmati keindahan dan warna-warna dunia nyata.

žMata manusia digunakan untuk menghasilkan persepsi yang terorganisir akan gerakan, ukuran, bentuk, jarak, posisi relatif, tekstur, dan warna

žPenglihatan (2)

žLuminans(luminance):

¡Banyaknyacahayayang dipantulkanolehpermukaanobyek.

¡Semakinbesarluminansdarisebuahobyek, rincianobyekyang dapatdilihatolehmataakansemakinbertambah.

¡Diameter bola mataakanmengecilsehinggaakanmeningkatkankedalamanfokusnya. Hal yang samaterjadipadalensakameraketikaaperturnyadiatur.

¡Bertambahnyaluminanssebuahobyekataulayartampilanakanmenyebabkanmatabertambahsensitifterhadapkerdipan(flicker).

download materi lengkapnya disini

download materi lengkapnya disini

žhttp://adf.ly/NW6gR

Posted by

servercinta

at

11:58 PM

Faktor Manusia - Interaksi Manusia Komputer

žSistem Komputer

- žPerangkat keras

- žPerangkat lunak

- žManusia sebagai pengguna

Ketiga komponen itu harus saling bekerja

sama agar sebuah sistem komputer dapat

bekerja dengan sempurna

žDengan kata lain, untuk dapat merancang sebuah sistem interaksi manusia dan komputer yang sempurna maka perancang tidak saja harus mengetahui aspek teknis dari sistem komputer tersebut, tetapi juga harus mengerti bagaimana manusia mengolah informasi.

download slide lengkapnya

žhttp://adf.ly/NW4jI

ž

Posted by

servercinta

at

11:50 PM

Slide INTERAKSI MANUSIA KOMPUTER

žINTERAKSI MANUSIA - KOMPUTER

žAdalah sebuah disiplin ilmu yang mempelajari perancangan, implementasi dan evaluasi sistem komputasi interaktif dan berbagai aspek terkait (Hewett)

žPerspektif Ilmu Komputer ; fokus IMK adalah pada interaksi,khususnya interaksi antara satu atau lebih manusia (sebagai pengguna) dengan satu atau lebih komputer yang menjalankan banyak program aplikasi sekaligus

Download versi lengkapnya disini

http://adf.ly/NW3OO

Posted by

servercinta

at

11:43 PM

Saturday, January 5, 2013

Memberi Nomor Baris Source Kode pada Microsoft Visual C++

Cara memberi nomor baris kode program pada halaman source kode Microsoft Visual C++

1. Buka program script program yang sudah ada.

2. Pilih tab menu Tool lalu pilih Option. Maka akan muncul kotak dialog Option.

3. Pilih Text editor >> C++. Pada Option C++ pilih general lalu centang line number lalu klik Ok

4. Maka tampilan akan bernomor sesuai panjang kode programnya

Posted by

servercinta

at

1:45 PM

Wednesday, January 2, 2013

Ancaman terhadap Keamanan Jaringan

Jaringan internet bersifat mendunia. Sehingga memungkinkan arus informasi bisa begitu cepat. Transfortasi informasi memiliki banyak kelemahan. Salah satunya disadap oleh pihak lain. Untuk itu keamanan menjadi kritikal terhadap kenyamanan jaringan komputer.

Ganguan keamanan disebabkan oleh berbagai hal. Berikut adalah yang mengancam keamanan jaringan

Hacker

Asal pertama kata “Hacker” sendiri berawal dari sekitar thun 60-an di Las Vegas di adakan sebuah permainan (Game) yang menggunakan system jaringan komputer (networking) dimana cara permainan itu satu sama lain berusaha untuk masuk ke system komputer lawan (pemain lainya) dan melumpuhkannya. dari sinilah kemudian orang-orang menamakan sekelompok anak-anak muda yang mengikuti permainanan ini sebagai “Hackers” yaitu sekelompok anak-anak muda yang mampu menjebol dan melumpuhkan system komputer orang.

Cracker

Sebutan untuk mereka yang masuk ke sistem orang lain dan cracker lebih bersifat destruktif, biasanya di jaringan komputer, mem-bypass password atau lisensi program komputer, secara sengaja melawan keamanan komputer, men-deface (merubah halaman muka web) milik orang lain bahkan hingga men-delete data orang lain, mencuri data dan umumnya melakukan cracking untuk keuntungan sendiri, maksud jahat, atau karena sebab lainnya karena ada tantangan. Beberapa proses pembobolan dilakukan untuk menunjukan kelemahan keamanan sistem.

White Hat

Istilah teknologi informasi dalam bahasa Inggris yang mengacu kepada peretas yang secara etis menunjukkan suatu kelemahan dalam sebuah sistem komputer. White hat secara umum lebih memfokuskan aksinya kepada bagaimana melindungi sebuah sistem, dimana bertentangan dengan black hat yang lebih memfokuskan aksinya kepada bagaimana menerobos sistem tersebut.

Black Hat

Istilah teknologi informasi dalam bahasa Inggris yang mengacu kepada peretas yaitu mereka yang menerobos keamanan sistem komputer tanpa ijin, umumnya dengan maksud untuk mengakses komputer-komputer yang terkoneksi ke jaringan tersebut. Istilah cracker diajukan oleh Richard Stallman untuk mengacu kepada peretas dalam arti ini.

Script Kiddies

Tingkatan level yang paling rendah, Mereka hanya tahu tentang dasar bagaimana memodifikasi Script atau Program dengan mencari artikel pendukung di internet, forum maupun Youtube. Segala informasi mereka kumpulkan untuk mengubah script yang sudah ada dengan cara coba-coba. Kemampuan mereka dalam membuat atau merusak suatu program tergolong rendah.

Elite Hacker

Juga dikenal sebagai 3l33t, 3l337, 31337 atau kombinasi dari itu; merupakan ujung tombak industri keamanan jaringan. Mereka mengerti sistemoperasi luar dalam, sanggup mengkonfigurasi & menyambungkan jaringan secara global. Sanggup melakukan pemrogramman setiap harinya. Sebuah anugrah yang sangat alami, mereka biasanya effisien & trampil,menggunakan pengetahuannya dengan tepat. Mereka seperti siluman dapat memasuki sistem tanpa di ketahui, walaupun mereka tidak akan menghancurkan data-data. Karena mereka selalu mengikuti peraturan yang ada.

Vulnerable

Sesuatu yang bertalian dengan sistem komputer yang memungkinkan seseorang mengoperasikan dan menjalankannya dengan benar, atau memungkinkan pihak tak berwenang (bisa hacker) mengambil alih. Ada banyak tipe vulnerability. Ada miskonfigurasi dalam setup service, atau flaw programming service.

Security Hole

Merupakan Celah dari keamanan system/ mesin Hal tersebut disebabkan karena adanya kelemahan-kelemahan di dalam konfigurasi suatu sistem (Configuration Vulnerabilities) dll,sehingga dimanfaatkan untuk menyusup ke dalam suatu jaringan komputer tanpa diketahui pengelolanya

Bug

sebuah kesalahan, error, kekurangan, atau kegagalan yang sering terjadi pada program komputer sehingga menghambat jalannya program sebagaimana mestinya

Exploit

perangkat lunak yang menyerang kerapuhan keamanan (security vulnerability) yang spesifik namun tidak selalu bertujuan untuk melancarkan aksi yang tidak diinginkan. Banyak peneliti keamanan komputer menggunakan exploit untuk mendemonstrasikan bahwa suatu sistem memiliki kerapuhan.

Logical Bomb

merupakan program yang dimasukkan ke dalam suatu komputer yang bekerja untuk memeriksa kumpulan kondisi di dalam suatu sistem. Jika kondisi yang dimaksud terpenuhi, maka program akan mengeksekusi perintah yang ada di dalamnya. Program ini berjalan jika ada pemicu. Biasanya pemicunya adalah jika user menjalankan program tertentu atau menekan salah satu tombol keyboard.

Penetration Testing

Uji coba yang melakukan verifikasi dari mekanisme perlindungan yang dibuat oleh sistem/Pengujian Terhadap Kelemahan Sistem Informasi Perusahaan

sumber www.it-artikel.com/

sumber www.it-artikel.com/

Posted by

servercinta

at

9:27 AM

Friday, December 28, 2012

Studi Kasus Subnetting dan Topologi Jaringan

Berawal dari teman Kampus yang sedikit Pusing dengan Tugas Mandiri Jarkomnet yang diberikan dosennya.

Kebetulan dosen pengampu matkul ini berbeda ama kelas TI lain.. Langsung aja ke TKPnya ..NYOOK

Diketahui : Anda adalah seorang administrator pada suatu jaringan anda mendapat alokasi IP 167.205.0.0/23. anda diminta untuk membaginya ke beberapa kantor di tempat anda, dengan spesifikasi berikut :

gedung A, terdapat 151 host. terdiri dari kantor A1 (100 host), A2 (21 host),A3 (30 host).

gedung B, terdapat 200 host. terdiri dari kantor B1 (123 host), B2 (50 host), B3 (6 host),kantor B4 sisanya.

gedung C, terdapat 110 host. terdiri dari kantor C1 (21 host), C2 (13 host), C3 (10 host), C4(26 host), C5 (19 host), C6 sisanya.

setiap gedung memiliki akses hotspot yang menggunakan satu network saja, dan diusahakan pembagian IPnya secara adil.

Nomor yang ada di IP(205) diGanti dengan nim anda diambil dari 3 angka terakhir Contoh : NPM : 093620014 = IP 167.142.0.0/23 menghindari tugas mandiri tugas mandiri copy paste.

B.Ditanya :

Bagi Menjadi 3 Zona mengikuti jumlah host masing-masing Zona A, B, C

Tentukan Jumlah Subnet dan Jumlah host Persubnet dan masing – masing subnet memiliki IP host dan Ip Broadcast.

Rancang topologi jaringan di atas dengan selengkap- lengkapnya.

Posted by

servercinta

at

12:10 AM

Labels:

artikel komputer,

Jaringan,

jarkomnet,

modul kuliah TI,

subnetting

Sunday, December 23, 2012

Firewall.doc

Firewall

Firewall adalah Perangkat lunak yang menyaring seluruh lalu-lintas data (traffic) antara komputer kita, jaringan komputer di rumah atau di kantor dengan Internet.

Tugas Firewall

- Melakukan Filtering

- Mengimplementasikan Kebijakan sekuriti

- Sebagai alat perekam

- Keuntungan menggunakan Firewall

- Digunakan untuk membatasi penggunaan sumber daya informasi

- Mengontrol akses dalam jaringan

- Mengawasi semua service yang berjalan

- Mencatat dan merekam semua kegiatan yang berjalan

- Menerapkan suatu kebijakan sekuriti

- Mencegah suatu paket yang mencurigakan

- Menghambat pergerakkan para attacker

Cara kerja Firewall Firewall mengamankan komputer atau jaringan komputer internal kita dengan berbagai cara diantaranya :

- Menutup traffic yang datang ( incoming network traffic) berdasarkan sumber atau tujuan dari traffic tersebut: memblok incoming network traffic yang tidak diinginkan adalah fitur yang paling umum yang disediakan oleh firewall.

- Menutup traffic yang keluar (outgoing network traffic) berdasarkan sumber atau tujuan dari traffic tersebut: Firewall juga bisa menyaring traffic yang yang berasal dari jaringan internal ke Internet, misalnya ketika kita ingin mencegah user dari mengakses situs-situs porno.

- Menutup traffic berdasarkan kontennya: Firewall yang lebih canggih dapat memonitor traffic dari konten-kontent yang tidak di inginkan, misalnya firewall yang didalamnya terintegrasi antivirus ia dapat mencegah file yang terinveksi oleh virus masuk ke komputer atau jaringan komputer internal yang kita miliki.

- Melaporkan traffic di jaringan dan kegiatan firewall: Ketika memonitor traffic jaringan dari dan ke Internet, yang juga penting adalah mengetahui apa yang dikerjakan oleh firewall, siapa yang mencoba membobol jaringan internal dan siapa yang mencoba mengakses informasi yang tidak layak dari Internet.

Tipe- tipe Firewall

Paket filter routing

mengatur semua paket ip masuk mana yang boleh masuk dan mana yang akan di tolak

Aplication level getway

merupakan suatu program server yang di gunakan untuk menghubungkan antara jaringan gan internal dengan jarin external

Circuit level getway

merupakan sistem proxy server yang secara statis menggambarkan jaringan lalulintas yang akan di sampaikan.

Membangun Firewal

- Identitas topologi dan protocol

- Pengambangan policy

- Memiliki tool yang cukup

- Menggunakan tool yang efektif

- Melakukkan test konfigurasi

Kebijakan yang tergantung keamanan yg di buat tergantung pada firewall dibuat dan tergantung pada firewall yang dibuat..

Penjelasannya akan lebih jelas pada penggunaan intenet. Untuk terhubung dengan intenet dengan aman kita harus menggunakan firewall. Firewall itu sendiri bisa terintegrasi dengan antivirus dan webrowser. Dengan integrasi itu kita bisa membuat aturan dan batasan tentang akses intenet dan data. Dari web browser membuat list atau daftar berbagai situs yang diIzinkan untuk diakses maupun tidak boleh diakses. Ini merupakan salah satu pengembangan policy.

Posted by

servercinta

at

10:06 PM

Labels:

artikel komputer,

Jaringan,

modul kuliah TI

Friday, December 21, 2012

Makalah Lengkap TCP/IP

TCP/IP (singkatan dari Transmission Control Protocol/Internet Protocol) adalah standar komunikasi data yang digunakan oleh komunitas internet dalam proses tukar-menukar data dari satu komputer ke komputer lain di dalam jaringan Internet. Protokol ini tidaklah dapat berdiri sendiri, karena memang protokol ini berupa kumpulan protokol (protocol suite). Protokol ini juga merupakan protokol yang paling banyak digunakan saat ini. Data tersebut diimplementasikan dalam bentuk perangkat lunak (software) di sistem operasi. Istilah yang diberikan kepada perangkat lunak ini adalah TCP/IP stack

Protokol TCP/IP dikembangkan pada akhir dekade 1970-an hingga awal 1980-an sebagai sebuah protokol standar untuk menghubungkan komputer-komputer dan jaringan untuk membentuk sebuah jaringan yang luas (WAN). TCP/IP merupakan sebuah standar jaringan terbuka yang bersifat independen terhadap mekanisme transport jaringan fisik yang digunakan, sehingga dapat digunakan di mana saja. Protokol ini menggunakan skemapengalamatan yang sederhana yang disebut sebagai alamat IP (IPAddress) yang mengizinkan hingga beberapa ratus juta komputer untuk dapat saling berhubungan satu sama lainnya di Internet. Protokol ini juga bersifat routable yang berarti protokol ini cocok untuk menghubungkan sistem-sistem berbeda (seperti Microsoft Windows dan keluarga UNIX).

download makalah lengkap disini

password http://artikel-komputer1.blogspot.com/

Posted by

servercinta

at

8:45 PM

Labels:

artikel komputer,

Jaringan,

modul kuliah TI,

sejarah internet

Monday, July 23, 2012

Pemrograman Terstruktur

Ide Pemrograman Terstruktur pertama kali diungkapkan oleh Professor Edsger Djikstra dari Universitas Eindhoven sekitar tahun 1965. Professor Djikstra dalam papernya mengusulkan bahwa pernyataan GOTO seharusnya tidak dipergunakan didalam program terstruktur. Pernyataan tersebut ditanggapi oleh HD. Millis yang menyatakan bahwa pemrograman terstruktur tidak hanya dihubungkan dengan tidak digunakannya pernyataan GOTO, tetapi oleh strukturnya. Struktur programlah yang menentukan program yang terstruktur menggunakan pernyataan GOTO atau tidak.

Sifat-sifat dari pemrograman terstruktur dapat diuraikan sebagai berikut :

Artikel versi full download disini

Ide Pemrograman Terstruktur pertama kali diungkapkan oleh Professor Edsger Djikstra dari Universitas Eindhoven sekitar tahun 1965. Professor Djikstra dalam papernya mengusulkan bahwa pernyataan GOTO seharusnya tidak dipergunakan didalam program terstruktur. Pernyataan tersebut ditanggapi oleh HD. Millis yang menyatakan bahwa pemrograman terstruktur tidak hanya dihubungkan dengan tidak digunakannya pernyataan GOTO, tetapi oleh strukturnya. Struktur programlah yang menentukan program yang terstruktur menggunakan pernyataan GOTO atau tidak.

Pemrograman Terstruktur adalah suatu proses untuk mengimplementasikan urutan langkah untuk menyelesaikan suatu masalah dalam bentuk program.

Prinsip dari pemrograman terstruktur adalah bahwa Apabila kita sudah sampai pada langkah tertentu, kita tidak boleh mengeksekusi langkah sebelumnya. Hal ini dikecualikan pada langkah-langkah untuk proses berulang

B. Tujuan Pemrograman Terstruktur

Tujuan dari pemrograman terstruktur dapat diuraikan sebagai berikut :

a. Untuk meningkatkan kualitas dan kehandalan program

b. Untuk memudahkan pemahaman terhadap isi program

c. Untuk menyederhanakan program

d. Untuk maintenance (pemeliharaan) program

e. Untuk meningkatkan produktifitas program

Sifat-sifat dari pemrograman terstruktur dapat diuraikan sebagai berikut :

a. Memuat teknik pemecahan masalah yang logis dan sistematis

b. Memuat algoritma yang efisien, efektif dan sederhana

c. Program disusun dengan logika yang mudah dipahami

d. Tidak menggunakan perintah GOTO

e. Biaya pengujian program relatif rendah

f. Memiliki dokumentasi yang baik

g. Biaya perawatan dan dokumentasi yang dbuthkan relatif rendah

Artikel versi full download disini

Posted by

servercinta

at

8:17 AM

Sunday, June 24, 2012

Ringkasan Materi Konsep Sistem Informasi

Ringkasan Materi Konsep Sistem Informasi

KSI merupakan dasar untuk pemrograman database dan perancangan Sistem Informasi dan Sistem Informasi Manajemen.

Materi KSI dapat diunduh via

http://www.sharebeast.com/50m6n6fipx0u

Posted by

servercinta

at

3:38 PM

Labels:

modul kuliah TI

Thursday, May 17, 2012

CONTOH SOAL LOGIKA MATEMATIKA BESERTA JAWABAN

CONTOH SOAL LOGIKA MATEMATIKA BESERTA JAWABAN

SOAL

A.Buktikan bahwa proposisi berikut “TAUTOLOGI” !!

{(pvq)⇒r } ⇔{ (p⇒r)∧(q⇒r) }

{p⇒(q∧r) }⇔{(p⇒q)∧(p⇒r) }

{(p∧q)⇒r}⇔{(p∧ ∼r)⇒∼q)

{(p∧q)⇒r}⇔{(p⇒r) v (q⇒r)}

(p⇒r)⇒{(p∧q)⇒r}∧{p⇒(q∧r) }⇒(p⇒q)

B.Tentukan Konvers, Invers, dan Kontraposisi dari Proposisi berikut,Kemudian tentukan kebenarannya!

Jika x=5 , Maka x^2=25

Jika x^2 bilangan asli, Maka x bilangan asli

Jika ∆ABC sama kaki, Maka ∠A= ∠C

Jawaban

A.Pembuktian “TAUTOLOGI”

{(pvq)⇒r } ⇔{ (p⇒r)∧(q⇒r) }

Jawab :

p q r { ( p v q ) ⇒ r } ⇔ { ( p ⇒r ) ∧ (q ⇒ r ) }

B B B B B B B B B

B B S B S B S S S

B S B B B B B B B

B S S B S B S S B

S B B B B B B B B

S B S B S B B S S

S S B S B B B B B

S S S S B B B B B

Terbukti bahwa proposisi tsb adalah TAUTOLOGI

{p⇒(q∧r) }⇔{(p⇒q)∧(p⇒r) }

Jawab :

p q r { p ⇒ (q ∧ r) } ⇔ { (p ⇒ q) ∧ ( p ⇒r ) }

B B B B B B B B B

B B S S S B B S S

B S B S S B S S B

B S S S S B S S S

S B B B B B B B B

S B S B S B B B B

S S B B S B B B B

S S S B S B B B B

Terbukti bahwa proposisi tsb adalah TAUTOLOGI

{(p∧q)⇒r}⇔{(p∧ ∼r)⇒∼q)}

Jawab :

p q r ∼q ∼r { (p ∧ q ) ⇒ r } ⇔ { (p ∧ ∼r) ⇒∼q )}

B B B S S B B B S B

B B S S B B S B B S

B S B B S S B B S B

B S S B B S B B B B

S B B S S S B B S B

S B S S B S B B S B

S S B B S S B B S B

S S S B B S B B S B

Terbukti bahwa proposisi tsb adalah TAUTOLOGI

{(p∧q)⇒r}⇔{(p⇒r) v (q⇒r) }

Jawab :

p q r {(p ∧ q ) ⇒r } ⇔ {(p ⇒ r) v (q ⇒ r )}

B B B B B B B B B

B B S B S B S S S

B S B S B B B B B

B S S S B B S B B

S B B S B B B B B

S B S S B B B B S

S S B S B B B B B

S S S S B B B B B

Terbukti bahwa proposisi tsb adalah TAUTOLOGI

(p⇒r)⇒{(p∧q)⇒r}∧{p⇒(q∧r) }⇒(p⇒q)

Jawab :

p q r (p⇒r) ⇒ { (p∧q) ⇒ r } ∧ { p ⇒ (q∧r)} ⇒ (p ⇒ q)

B B B B B B B B B B B B

B B S S B B S B S S B B

B S B B B S B B B S B S

B S S S B S B B B S B S

S B B B B S B B B B B B

S B S B B S B B B S B B

S S B B B S B B B S B B

S S S B B S B B B S B B

Terbukti bahwa proposisi tsb adalah TAUTOLOGI

Jawaban

B.Konvers, Invers, Kontraposisi dan Tabel Kebenaran

Jika x=5 , Maka x^2=25

Jawab :

p : x =5

q : x^2=25

konvers (q ⇒p)

Jika x^2=25 , maka x=5

Invers (∼p⇒∼q)

Jika x≠5 , maka x^2≠25

Kontraposisi (∼q⇒∼p)

Jika x^2≠25 , maka x≠5

Negasi (p∧∼q)

x=5 , akan tetapi x^2≠25

Tabel Kebenaran

p q ∼p ∼q Implikasi

( p⇒q) Konvers

(q ⇒p) Invers

(∼p⇒∼q) Kontraposisi

(∼q⇒∼p) Negasi

(p∧∼q)

B B S S B B B B S

B S S B S B B S B

S B B S B S S B S

S S B B B B B B s

Jika x^2 bilangan asli, Maka x bilangan asli

Jawab :

p : x^2 bilangan asli

q : x bilangan asli

konvers (q ⇒p)

Jika x bilangan asli, maka x^2 bilangan asli

Invers (∼p⇒∼q)

Jika x^2 bukan bilangan asli , maka x bukan bilangan asli

Kontraposisi (∼q⇒∼p)

Jika x bukan bilangan asli, maka x^2 bukan bilangan asli

Negasi (p∧∼q)

x^2 bilangan asli, akan tetapi x bukan bilangan asli

Tabel Kebenaran

p q ∼p ∼q Implikasi

( p⇒q) Konvers

(q ⇒p) Invers

(∼p⇒∼q) Kontraposisi

(∼q⇒∼p) Negasi

(p∧∼q)

B B S S B B B B S

B S S B S B B S B

S B B S B S S B S

S S B B B B B B s

Jika ∆ ABC sama kaki, Maka ∠A= ∠C

Jawab :

p : ∆ ABC sama kaki

q : ∠A= ∠C

konvers (q ⇒p)

Jika ∠A= ∠C, maka ∆ ABC sama kaki

Invers (∼p⇒∼q)

Jika ∆ ABC bukan sama kaki , maka ∠A ≠∠C

Kontraposisi (∼q⇒∼p)

Jika ∠A ≠∠C, maka ∆ ABC bukan sama kaki

Negasi (p∧∼q)

∆ ABC sama kaki, akan tetapi ∠A ≠∠C

Tabel Kebenaran

p q ∼p ∼q Implikasi

( p⇒q) Konvers

(q ⇒p) Invers

(∼p⇒∼q) Kontraposisi

(∼q⇒∼p) Negasi

(p∧∼q)

B B S S B B B B S

B S S B S B B S B

S B B S B S S B S

S S B B B B B B s

sumber:http://njuwetpinggirkali.wordpress.com

SOAL

A.Buktikan bahwa proposisi berikut “TAUTOLOGI” !!

{(pvq)⇒r } ⇔{ (p⇒r)∧(q⇒r) }

{p⇒(q∧r) }⇔{(p⇒q)∧(p⇒r) }

{(p∧q)⇒r}⇔{(p∧ ∼r)⇒∼q)

{(p∧q)⇒r}⇔{(p⇒r) v (q⇒r)}

(p⇒r)⇒{(p∧q)⇒r}∧{p⇒(q∧r) }⇒(p⇒q)

B.Tentukan Konvers, Invers, dan Kontraposisi dari Proposisi berikut,Kemudian tentukan kebenarannya!

Jika x=5 , Maka x^2=25

Jika x^2 bilangan asli, Maka x bilangan asli

Jika ∆ABC sama kaki, Maka ∠A= ∠C

Jawaban

A.Pembuktian “TAUTOLOGI”

{(pvq)⇒r } ⇔{ (p⇒r)∧(q⇒r) }

Jawab :

p q r { ( p v q ) ⇒ r } ⇔ { ( p ⇒r ) ∧ (q ⇒ r ) }

B B B B B B B B B

B B S B S B S S S

B S B B B B B B B

B S S B S B S S B

S B B B B B B B B

S B S B S B B S S

S S B S B B B B B

S S S S B B B B B

Terbukti bahwa proposisi tsb adalah TAUTOLOGI

{p⇒(q∧r) }⇔{(p⇒q)∧(p⇒r) }

Jawab :

p q r { p ⇒ (q ∧ r) } ⇔ { (p ⇒ q) ∧ ( p ⇒r ) }

B B B B B B B B B

B B S S S B B S S

B S B S S B S S B

B S S S S B S S S

S B B B B B B B B

S B S B S B B B B

S S B B S B B B B

S S S B S B B B B

Terbukti bahwa proposisi tsb adalah TAUTOLOGI

{(p∧q)⇒r}⇔{(p∧ ∼r)⇒∼q)}

Jawab :

p q r ∼q ∼r { (p ∧ q ) ⇒ r } ⇔ { (p ∧ ∼r) ⇒∼q )}

B B B S S B B B S B

B B S S B B S B B S

B S B B S S B B S B

B S S B B S B B B B

S B B S S S B B S B

S B S S B S B B S B

S S B B S S B B S B

S S S B B S B B S B

Terbukti bahwa proposisi tsb adalah TAUTOLOGI

{(p∧q)⇒r}⇔{(p⇒r) v (q⇒r) }

Jawab :

p q r {(p ∧ q ) ⇒r } ⇔ {(p ⇒ r) v (q ⇒ r )}

B B B B B B B B B

B B S B S B S S S

B S B S B B B B B

B S S S B B S B B

S B B S B B B B B

S B S S B B B B S

S S B S B B B B B

S S S S B B B B B

Terbukti bahwa proposisi tsb adalah TAUTOLOGI

(p⇒r)⇒{(p∧q)⇒r}∧{p⇒(q∧r) }⇒(p⇒q)

Jawab :

p q r (p⇒r) ⇒ { (p∧q) ⇒ r } ∧ { p ⇒ (q∧r)} ⇒ (p ⇒ q)

B B B B B B B B B B B B

B B S S B B S B S S B B

B S B B B S B B B S B S

B S S S B S B B B S B S

S B B B B S B B B B B B

S B S B B S B B B S B B

S S B B B S B B B S B B

S S S B B S B B B S B B

Terbukti bahwa proposisi tsb adalah TAUTOLOGI

Jawaban

B.Konvers, Invers, Kontraposisi dan Tabel Kebenaran

Jika x=5 , Maka x^2=25

Jawab :

p : x =5

q : x^2=25

konvers (q ⇒p)

Jika x^2=25 , maka x=5

Invers (∼p⇒∼q)

Jika x≠5 , maka x^2≠25

Kontraposisi (∼q⇒∼p)

Jika x^2≠25 , maka x≠5

Negasi (p∧∼q)

x=5 , akan tetapi x^2≠25

Tabel Kebenaran

p q ∼p ∼q Implikasi

( p⇒q) Konvers

(q ⇒p) Invers

(∼p⇒∼q) Kontraposisi

(∼q⇒∼p) Negasi

(p∧∼q)

B B S S B B B B S

B S S B S B B S B

S B B S B S S B S

S S B B B B B B s

Jika x^2 bilangan asli, Maka x bilangan asli

Jawab :

p : x^2 bilangan asli

q : x bilangan asli

konvers (q ⇒p)

Jika x bilangan asli, maka x^2 bilangan asli

Invers (∼p⇒∼q)

Jika x^2 bukan bilangan asli , maka x bukan bilangan asli

Kontraposisi (∼q⇒∼p)

Jika x bukan bilangan asli, maka x^2 bukan bilangan asli

Negasi (p∧∼q)

x^2 bilangan asli, akan tetapi x bukan bilangan asli

Tabel Kebenaran

p q ∼p ∼q Implikasi

( p⇒q) Konvers

(q ⇒p) Invers

(∼p⇒∼q) Kontraposisi

(∼q⇒∼p) Negasi

(p∧∼q)

B B S S B B B B S

B S S B S B B S B

S B B S B S S B S

S S B B B B B B s

Jika ∆ ABC sama kaki, Maka ∠A= ∠C

Jawab :

p : ∆ ABC sama kaki

q : ∠A= ∠C

konvers (q ⇒p)

Jika ∠A= ∠C, maka ∆ ABC sama kaki

Invers (∼p⇒∼q)

Jika ∆ ABC bukan sama kaki , maka ∠A ≠∠C

Kontraposisi (∼q⇒∼p)

Jika ∠A ≠∠C, maka ∆ ABC bukan sama kaki

Negasi (p∧∼q)

∆ ABC sama kaki, akan tetapi ∠A ≠∠C

Tabel Kebenaran

p q ∼p ∼q Implikasi

( p⇒q) Konvers

(q ⇒p) Invers

(∼p⇒∼q) Kontraposisi

(∼q⇒∼p) Negasi

(p∧∼q)

B B S S B B B B S

B S S B S B B S B

S B B S B S S B S

S S B B B B B B s

sumber:http://njuwetpinggirkali.wordpress.com

Posted by

servercinta

at

9:00 AM

Labels:

modul kuliah TI